Wireshark представляет собой наиболее часто используемый в мире анализатор протоколов. Используя его, вы можете проверять все, что происходит в вашей сети, устранять различные проблемы, анализировать и фильтровать сетевой трафик с помощью различных инструментов и т. Д.

Если вы хотите узнать больше о Wireshark и о том, как фильтровать по портам, продолжайте читать.

Что такое фильтрация портов?

Фильтрация портов представляет собой способ фильтрации пакетов (сообщений из разных сетевых протоколов) на основе их номера порта. Эти номера портов используются для протоколов TCP и UDP, наиболее известных протоколов передачи. Фильтрация портов представляет собой форму защиты вашего компьютера, поскольку с помощью фильтрации портов вы можете разрешить или заблокировать определенные порты для предотвращения различных операций в сети.

Существует хорошо налаженная система портов, используемых для различных интернет-сервисов, таких как передача файлов, электронная почта и т. Д. На самом деле существует более 65 000 различных портов. Они существуют в «разрешенном» или «закрытом» режиме. Некоторые приложения в Интернете могут открывать эти порты, делая ваш компьютер более уязвимым для хакеров и вирусов.

Используя Wireshark, вы можете фильтровать различные пакеты на основе их номера порта. Зачем вам это нужно? Потому что таким образом вы можете отфильтровать все пакеты, которые вам не нужны на вашем компьютере по разным причинам.

Какие порты важны?

Всего 65 535 портов. Их можно разделить на три разные категории: порты от 0 до 1023 являются хорошо известными портами и относятся к общим службам и протоколам. Затем от 1024 до 49151 являются зарегистрированными портами - они назначаются ICANN определенной службе. А публичные порты - это порты с номерами 49152-65535, они могут использоваться любой службой. Для разных протоколов используются разные порты.

Если вы хотите узнать о наиболее распространенных, ознакомьтесь со следующим списком:

| Номер порта | Наименование услуги | Протокол |

| 20, 21 | Протокол передачи файлов - FTP | TCP |

| 22 | Безопасная оболочка - SSH | TCP и UDP |

| 23 | Telnet | TCP |

| 25 | Простой протокол передачи почты | TCP |

| 53 | Система доменных имен - DNS | TCP и UDP |

| 67/68 | Протокол динамической конфигурации хоста - DHCP | UDP |

| 80 | Протокол передачи гипертекста - HTTP | TCP |

| 110 | Почтовый протокол - POP3 | TCP |

| 123 | Сетевой протокол времени - NTP | UDP |

| 143 | Протокол доступа к сообщениям в Интернете (IMAP4) | TCP и UDP |

| 161/162 | Простой протокол управления сетью - SNMP | TCP и UDP |

| 443 | HTTP с протоколом защищенных сокетов - HTTPS (HTTP через SSL / TLS) | TCP |

Анализ в Wireshark

Процесс анализа в Wireshark представляет собой мониторинг различных протоколов и данных внутри сети.

Прежде чем мы начнем процесс анализа, убедитесь, что вы знаете тип трафика, который хотите анализировать, и различные типы устройств, которые отправляют трафик:

- Поддерживается ли у вас неразборчивый режим? Если вы это сделаете, это позволит вашему устройству собирать пакеты, которые изначально не предназначены для вашего устройства.

- Какие устройства у вас есть в вашей сети? Важно помнить, что разные типы устройств будут передавать разные пакеты.

- Какой тип трафика вы хотите анализировать? Тип трафика будет зависеть от устройств в вашей сети.

Знание того, как использовать различные фильтры, чрезвычайно важно для захвата намеченных пакетов. Эти фильтры используются перед процессом захвата пакетов. Как они работают? Установив определенный фильтр, вы сразу же удаляете трафик, не соответствующий заданным критериям.

В Wireshark для создания различных фильтров захвата используется синтаксис Berkley Packet Filter (BPF). Поскольку это синтаксис, который чаще всего используется при анализе пакетов, важно понимать, как он работает.

Синтаксис Berkley Packet Filter захватывает фильтры на основе различных выражений фильтрации. Эти выражения состоят из одного или нескольких примитивов, а примитивы состоят из идентификатора (значений или имен, которые вы пытаетесь найти в разных пакетах), за которым следует один или несколько квалификаторов.

Квалификаторы можно разделить на три вида:

- Тип - с помощью этих квалификаторов вы указываете, что представляет собой идентификатор. Квалификаторы типа включают порт, сеть и хост.

- Dir (направление) - эти квалификаторы используются для указания направления передачи. Таким образом, «src» отмечает источник, а «dst» - место назначения.

- Proto (протокол) - с помощью квалификаторов протокола вы можете указать конкретный протокол, который вы хотите захватить.

Вы можете использовать комбинацию различных квалификаторов, чтобы отфильтровать поиск. Также вы можете использовать операторы: например, вы можете использовать оператор конкатенации (& / и), оператор отрицания (! / Not) и т. Д.

Вот несколько примеров фильтров захвата, которые вы можете использовать в Wireshark:

| Фильтры | Описание |

| хост 192.168.1.2 | Весь трафик, связанный с 192.168.1.2 |

| TCP порт 22 | Весь трафик, связанный с портом 22 |

| SRC 192.168.1.2 | Весь трафик с адреса 192.168.1.2 |

В полях заголовка протокола можно создавать фильтры захвата. Синтаксис выглядит следующим образом: proto [смещение: размер (необязательно)] = значение. Здесь proto представляет протокол, который вы хотите отфильтровать, смещение представляет положение значения в заголовке пакета, размер представляет длину данных, а значение - данные, которые вы ищете.

Отобразить фильтры в Wireshark

В отличие от фильтров захвата, фильтры отображения не отбрасывают никакие пакеты, они просто скрывают их во время просмотра. Это хороший вариант, поскольку после того, как вы отбросите пакеты, вы не сможете их восстановить.

Фильтры отображения используются для проверки наличия определенного протокола. Например, если вы хотите отображать пакеты, содержащие определенный протокол, вы можете ввести имя протокола на панели инструментов Wireshark «Фильтр отображения».

Другие варианты

Существуют различные другие параметры, которые вы можете использовать для анализа пакетов в Wireshark, в зависимости от ваших потребностей.

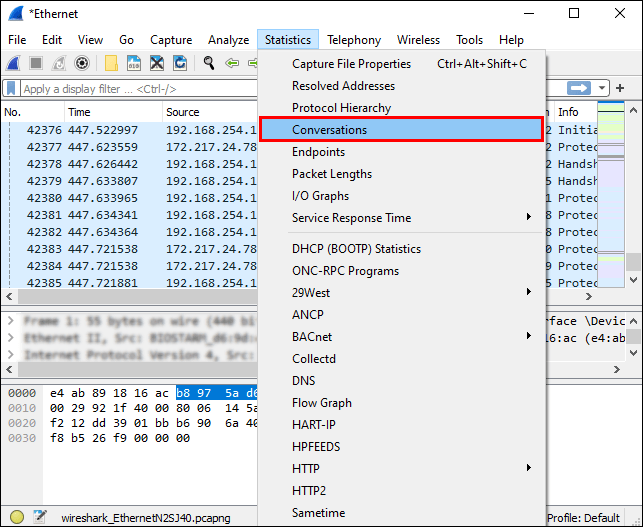

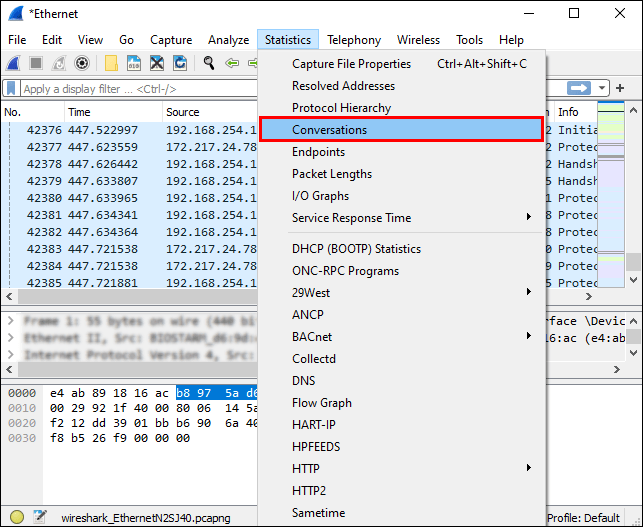

- В окне «Статистика» в Wireshark вы можете найти различные базовые инструменты, которые можно использовать для анализа пакетов. Например, вы можете использовать инструмент «Разговоры» для анализа трафика между двумя разными IP-адресами.

- В окне «Информация для экспертов» вы можете анализировать аномалии или необычное поведение в вашей сети.

Фильтрация по порту в Wireshark

Фильтрация по портам в Wireshark проста благодаря панели фильтров, которая позволяет применять фильтр отображения.

Например, если вы хотите отфильтровать порт 80, введите это в строку фильтра: «tcp.port == 80. » Вы также можете ввести «экв»Вместо« == », поскольку« eq »означает« равно ».

Вы также можете фильтровать сразу несколько портов. || в этом случае используются знаки.

Например, если вы хотите отфильтровать порты 80 и 443, введите это в строку фильтра: «tcp.port == 80 || tcp.port == 443", или "tcp.port eq 80 || tcp.port эквалайзер 443.”

Дополнительные ответы на часто задаваемые вопросы

Как отфильтровать Wireshark по IP-адресу и порту?

Существует несколько способов фильтрации Wireshark по IP-адресу:

1. Если вас интересует пакет с определенным IP-адресом, введите это в строку фильтра: «ip.adr == x.x.x.x.”

2. Если вас интересуют пакеты, приходящие с определенного IP-адреса, введите это в строку фильтра: «ip.src == x.x.x.x.”

3. Если вас интересуют пакеты, идущие на определенный IP-адрес, введите это в строку фильтра: «ip.dst == x.x.x.x.”

Если вы хотите применить два фильтра, например IP-адрес и номер порта, посмотрите следующий пример: «ip.adr == 192.168.1.199. && tcp.port eq 443.Так как «&&» представляют символы для «и», написав это, вы можете фильтровать поиск по IP-адресу (192.168.1.199) и по номеру порта (tcp.port eq 443).

Как Wireshark захватывает трафик порта?

Wireshark захватывает весь сетевой трафик по мере его поступления. Он захватит весь трафик порта и покажет вам все номера портов в определенных соединениях.

Если вы хотите начать захват, выполните следующие действия:

1. Откройте «Wireshark».

2. Нажмите «Захват».

3. Выберите «Интерфейсы».

4. Нажмите «Начать».

Если вы хотите сосредоточиться на конкретном номере порта, вы можете использовать панель фильтров.

Если вы хотите остановить захват, нажмите ‘’ Ctrl + E ’’

Что такое фильтр захвата для варианта DHCP?

Параметр Dynamic Host Configuration Protocol (DHCP) представляет собой своего рода протокол управления сетью. Он используется для автоматического назначения IP-адресов устройствам, подключенным к сети. Используя параметр DHCP, вам не нужно вручную настраивать различные устройства.

Если вы хотите видеть в Wireshark только DHCP-пакеты, введите «bootp» в строке фильтра. Почему бутп? Потому что он представляет собой старую версию DHCP, и они оба используют одни и те же номера портов - 67 и 68.

Почему мне следует использовать Wireshark?

Использование Wireshark имеет множество преимуществ, некоторые из которых:

1. Это бесплатно - вы можете анализировать свой сетевой трафик совершенно бесплатно!

2. Его можно использовать для разных платформ - вы можете использовать Wireshark в Windows, Linux, Mac, Solaris и т. Д.

3. Подробно - Wireshark предлагает глубокий анализ множества протоколов.

4. Он предлагает данные в реальном времени - эти данные могут быть собраны из различных источников, таких как Ethernet, Token Ring, FDDI, Bluetooth, USB и т. Д.

5. Он широко используется - Wireshark - самый популярный анализатор сетевых протоколов.

Wireshark не кусается!

Теперь вы узнали больше о Wireshark, его возможностях и параметрах фильтрации. Если вы хотите быть уверены, что можете устранять и идентифицировать любые типы сетевых проблем или проверять данные, входящие и исходящие из вашей сети, тем самым обеспечивая их безопасность, вам обязательно стоит попробовать Wireshark.

Вы когда-нибудь использовали Wireshark? Расскажите нам об этом в разделе комментариев ниже.